El teu futur professional comença aquí

-

+ 50

anys junts

-

+ 20 K

alumni

-

+ 20

estudis oficials de Batxillerat i d’FP

Formació Professional

STUCOM són dos centres de formació professional amb una gran oferta de cicles formatius, de grau mitjà (CFGM) i de grau superior (CFGS).

Batxillerat

El centres del Grup STUCOM ofereixen una oferta completa, abastant tots els itineraris: batxillerat artístic, humanístic, social, científic i tecnològic.

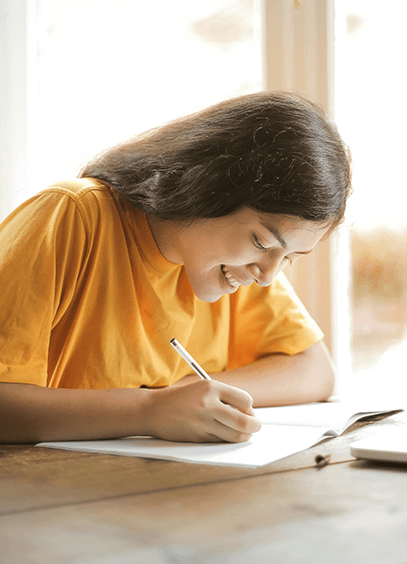

Projecte educatiu

Aprenentatge INTEGRAL, CAP, COR i MANS s'uneixen per APRENDRE

-

El poder de conèixer

Adquirir informació ens permet comprendre i ser conscients de la realitat a través de l'entesa, la raó i la intel·ligència. El coneixement és fonamental per fer front als canvis del món actual

-

Inspira l’aprenentatge

La transformació d'avui dependrà de persones compromeses i motivades per anar més enllà. Passió i curiositat permeten que els/les estudiants aportin solucions vàlides davant de reptes i projectes plantejats. Les emocions i la motivació són claus en l’aprenentatge

-

Executen i creen

Adquirir habilitats tècniques és fonamental per assolir l'objectiu final. Posem èmfasi en la pràctica d’allò que hem après, tot assegurant una execució disciplinada i professional que permeti assumir correctament els diferents nivells de responsabilitat implícites a cadascuna de les formacions que desenvolupem

COL·LABORADORS I PARTNERSHIPS

Centres oficials d'estudis homologats i concertats per la Generalitat de Catalunya

Els nostres estudis estan Homologats per les Administracions competents en Educació. La qualitat educativa dels nostres centres és acreditada per la certificadora AENOR. També disposem d'acords vinculants amb Institucions de gran prestigi nacional i internacional.